https://www.boannews.com/media/view.asp?idx=119330&kind=&sub_kind=

6월 20일 개인정보 유출사실 공지... 아이디, 비밀번호, 이메일, 생년월일 등 5개 항목 중 일부

4월 말부터 디도스 공격, 브라우저 먹통... 19일, 캐시서버 공격으로 글 출력내용 바꿔치기도

[보안뉴스 김영명 기자] 인터넷 커뮤니티 더쿠(theqoo)에서 해킹으로 인한 개인정보 유출 사고가 발생했다. 더쿠는 20일 전체 공지를 통해 개인정보 유출을 안내했다. 지금까지 확인된 유출정보는 아이디, 비밀번호, 이메일, 생년월일 등 5개 항목 중 일부다.

더쿠는 올해 들어 다양한 웹 공격을 받아온 것으로 알려졌다. 5월 2일에는 공지를 통해 “며칠 전부터 지속적인 디도스 공격으로 인해 계속 504 오류 또는 502 오류가 뜨고 간헐적으로 접속이 안 되며, 짧게는 30초 미만에서 길게는 5분 가까이 접속이 불안정한 상황이 계속되고 있는 상태”라면서, “현재 디도스 공격으로 부터 사이트를 방어하기 위해 당분간 접속 브라우저 확인 문구 페이지가 몇 초간 나온 후 자동으로 더쿠에 접속되니 이해 바라며, 사이트 속도가 평소보다 느린점도 양해 바란다”라고 안내했다.

이어 6월 19일에는 ‘현재 사이트 상황에 대한 긴급 공지’라는 제목으로 “현재 사이트가 다양한 공격패턴으로 공격받고 있으며, 오늘은 캐시서버에 공격을 가해서 작성한 글의 내용을 다른 내용으로 바꿔치기하는 공격을 시도했다”라며, “일단 현 시점에서 개인정보 유출이나 회원정보가 유출된 것은 아닌 것으로 보인다”고 말했다.

아울러 “더쿠는 가입시 인증에 사용되는 휴대폰 번호나 주민등록번호 등을 저장하지 않으며, 개인 식별코드만 저장되기 때문에 개인정보 유출문제는 걱정하실 필요가 없다”라고 안내했다.

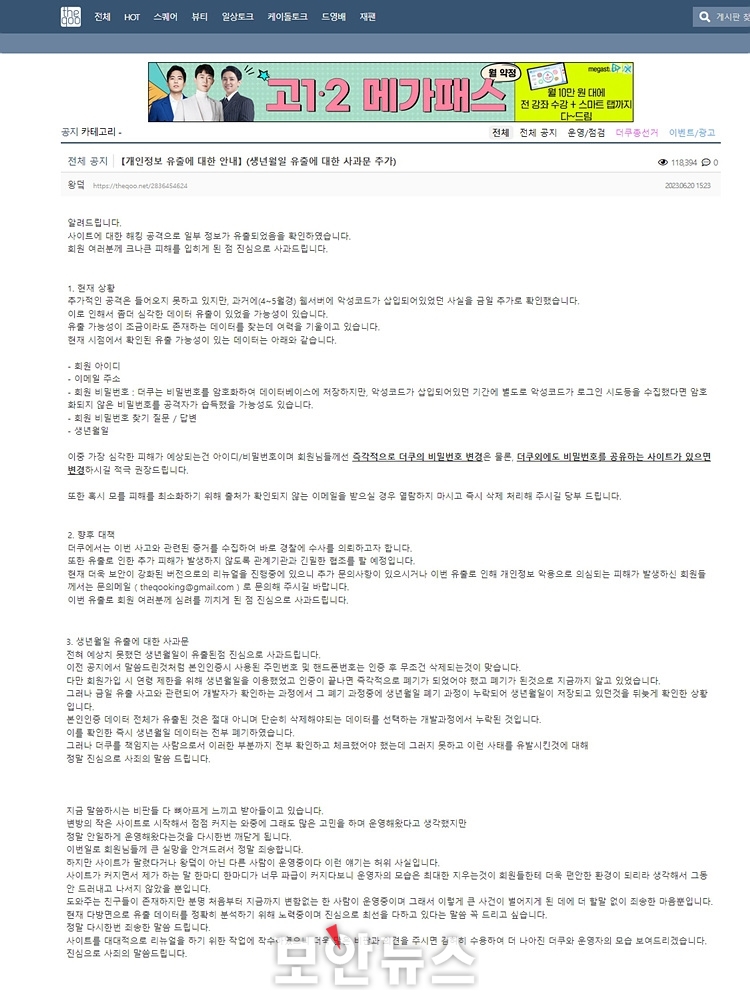

하지만, 6월 20일 오후 3시 23분에 더쿠는 ‘개인정보 유출에 대한 안내(생년월일 유출에 대한 사과문 추가)’라는 제목으로 사과문을 게시했다. 더쿠는 “사이트에 대한 해킹 공격으로 일부 정보가 유출되었음을 확인했다. 회원 여러분께 크나큰 피해를 입히게 된 점 진심으로 사과드린다”라는 사과 문구와 함께 현재 상황을 알렸다.

더쿠는 “과거에(4~5월경) 웹서버에 악성코드가 삽입돼 있었던 사실을 금일 추가로 확인했다. 이로 인해서 좀 더 심각한 데이터 유출이 있었을 가능성이 있다. 유출 가능성이 조금이라도 존재하는 데이터를 찾는데 여력을 기울이고 있다”라고 설명했다.

의문의 방법을 통해 웹쉘에 당한것 같네요. KISA 에서 과징금 내라고 할텐데 얼마 나올지 궁금하네요.

저희는 예전에 고객사 관리자 암호가 뚫려서, 공격자가 관리자페이지에서 회원정보 2천명 다운받아 갔는데, DB가 뚫린것도 아니고 유출필드도 많지 않았는데 500만원 내라고 나오더라구요.