안녕하세요.

물어 볼 곳도 불어볼 사람도 없는데 검색을 통해 알게 되었습니다. 가입 하자마자 문의 드려 죄송합니다.

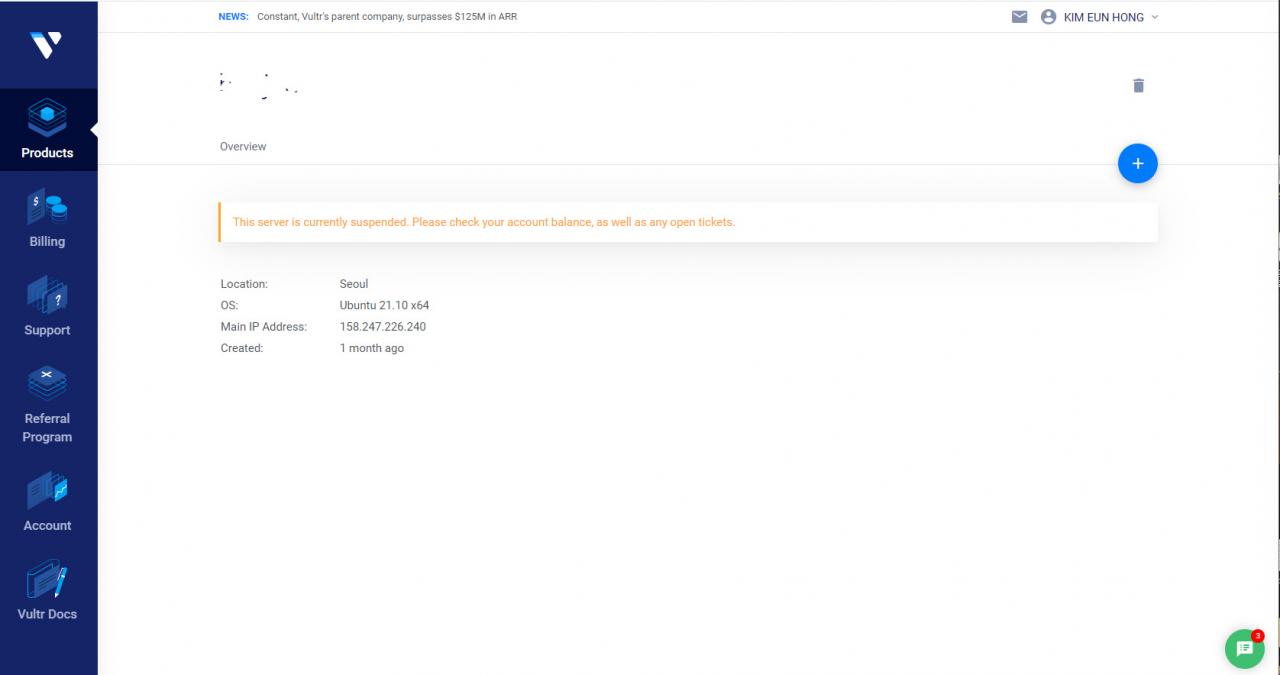

vultr 서버를 사용중이며 서버 관련 지식이 없어서 서버 세팅을 인터넷 보면서 세팅을 하였습니다.

cloud compute, nginx, ubuntu 22.04, php8.0으로 하였고 워드프레스 5.0 설치 하였습니다.

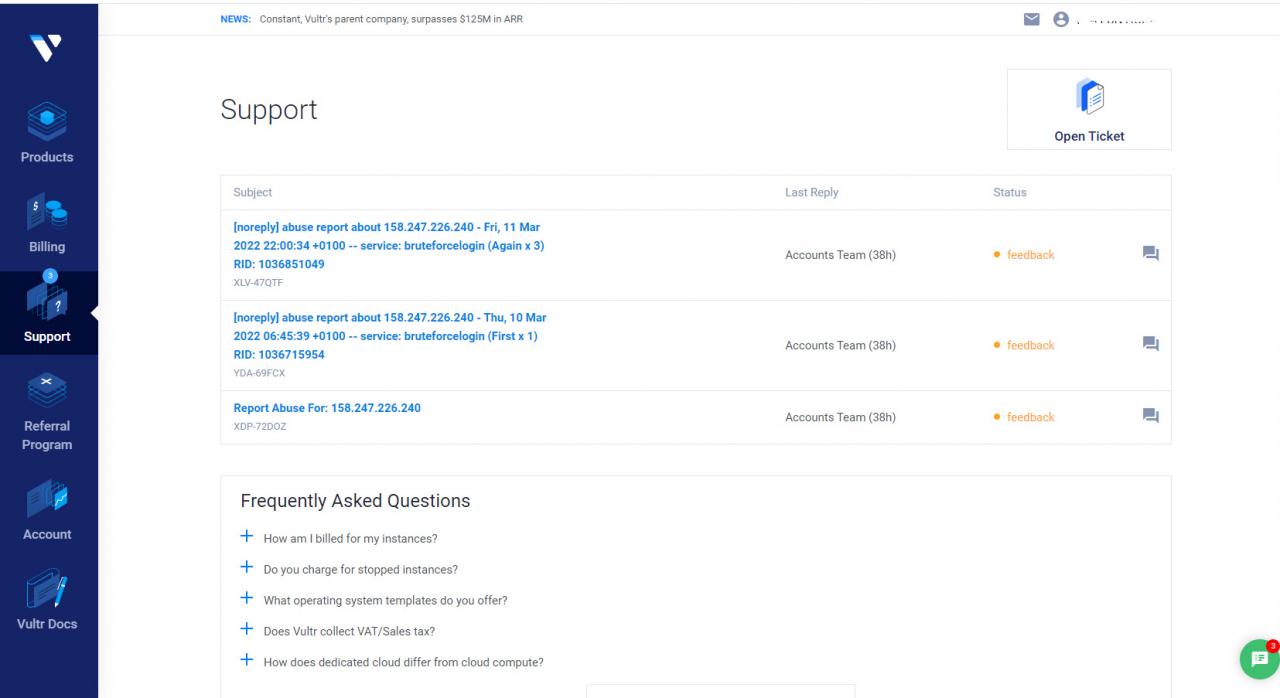

그동안 잘 쓰고 있었는데 오늘 사이트 접속을 해보니 사이트 접속이 안되어서 (비용이 모자라서는 아닌거 같습니다.잔액이 있어요) vultr 로그인 하여 보니 suspend라고 되어 있고 온 메시지 (이걸 티켓이라고 하나요?) 를 구글 번역 해보니 bruteforcelogin 을 이용하여 다른 서버를 공격 하였으며 7일의 유예 기간 후에 네트워크에서 더 많은 공격이 감지되면 보고서가 시작된다고 합니다. (해킹에 쓰였다는 의미로 이해 하였습니다.)

그런데 그 다음 말들은 번역을 해도 무슨 말인지 이해가 잘 안됩니다.

https://www.blocklist.de/en/insert.html?ip=158.247.226.240 여기 보면 3번 공격이 있었는데 이걸 어떻게 해제 할수 있는지 메일을 여러번 봐도 알수가 없습니다. 1주일이 지나면 자동으로 해제가 될까요?

서버세팅 할때 중요한 사항을 빼먹고 한거 같아 당황스럽고 막막하네요.

메일 보내서 (티켓? 보내서) 해제 해 달라고 하면 해 줄까요?

아래와 같은 공격은 어떤 조치를 하면 막을수 있나요?

vultr 관리자에서 방화벽을 따로 지정 하지 않았는데 하는게 도움이 될까요?

해결 실마리를 찾을 조언 꼭 부탁드립니다. 어디를 참조 할지라도 알려주시면 열심히 해결해 보겠습니다. 감사합니다.

문의는 위 open ticket로 하는건가요?

Hello Abuse-Team,

your Server/Customer with the IP: *158.247.226.240* (158.247.226.240.vultrusercontent.com) has attacked one of our servers/partners.

The attackers used the method/service: *bruteforcelogin* on: *Fri, 11 Mar 2022 22:00:34 +0100*.

The time listed is from the server-time of the Blocklist-user who submitted the report.

The attack was reported to the Blocklist.de-System on: *Fri, 11 Mar 2022 22:00:37 +0100*

!!! Do not answer to this Mail! Use support@ or contact-form for Questions (no resolve-messages, no updates....) !!!

The IP has been automatically blocked for a period of time. For an IP to be blocked, it needs

to have made several failed logins (ssh, imap....), tried to log in for an "invalid user", or have

triggered several 5xx-Error-Codes (eg. Blacklist on email...), all during a short period of time.

The Server-Owner configures the number of failed attempts, and the time period they have

to occur in, in order to trigger a ban and report. Blocklist has no control over these settings.

What means "bruteforcelogin"?

The IP has called many Logins on Wordpress, Webmin, Plesk or other CMS/Controllpanels.

http://support.hostgator.com/articles/specialized-help/technical/wordpress/wordpress-login-brute-force-attack

The Script use in the most cases Firefox40, BingBot and GoogleBot as UserAgent (grep for like this in the first line of file:

"$qdtoewomza=substr($bstzohlitn,(59324-49211),(81-69)); $qdtoewomza($gidldupbhh, $xeipowxwpd, NULL);.*=.*; ?><?php"

and replace the Variables to Wildcard * in the Webspace) and often the name was "mod_system.php"

Alle files which has inside "?><?php", please look in the first line of file!

Please check the machine behind the IP 158.247.226.240 (158.247.226.240.vultrusercontent.com) and fix the problem.

This is the 3 Attack (reported: 2) from this IP; see:

https://www.blocklist.de/en/view.html?ip=158.247.226.240

If you need the logs in another format (rather than an attachment), please let us know.

You can see the Logfiles online again: https://www.blocklist.de/en/logs.html?rid=1036851049&ip=158.247.226.240

You can parse this abuse report mail with X-ARF-Tools from http://www.xarf.org/tools.html e.g. validatexarf-php.tar.gz.

You can find more information about X-Arf V0.2 at http://www.xarf.org/specification.html

This message will be sent again in one day if more attacks are reported to Blocklist.

In the attachment of this message you can find the original logs from the attacked system.

To pause this message for one week, you can use our "Stop Reports" feature on Blocklist.de to submit

the IP you want to stop recieving emails about, and the email you want to stop receiving them on.

If more attacks from your network are recognized after the seven day grace period, the reports will start

being sent again.

To pause these reports for one week:

https://www.blocklist.de/en/insert.html?ip=158.247.226.240&[email protected]

We found this abuse email address in the Contact-Database abusix.org. This is because we could not parse

an abuse/security-Address (e.g. abuse-mailbox, abuse@....) in the Whois, or the Whois request has been

rejected (usually because of a registrar's limits on the number of Whois requests we can perform in a day).

If this is not the right address to send abuse reports to, please contact [email protected]: http://abusix.org/services/abuse-contact-db

Reply to this message to let us know if you want us to send future reports to a different email. (e.g. to abuse-quiet or a special address)

------------------------------

blocklist.de Abuse-Team

This message was sent automatically. For questions please use our Contact-Form (autogenerated@/abuse-team@ is not monitored!):

https://www.blocklist.de/en/contact.html?RID=1036851049

Logfiles: https://www.blocklist.de/en/logs.html?rid=1036851049&ip=158.247.226.240

------------------------------

님 서버가 해킹당해서 또다른 서버를 해킹하는 중간기지로 사용되고 있다는 뜻입니다.

vultr 측에서는 다른 서버를 보호하기 위해 님 서버를 강제로 종료시켰고요.

워드프레스 및 플러그인들을 신속하게 업데이트하지 않거나,

사용하시는 플러그인 중 문제가 있다고 알려진 것은 없는지 자주 체크하시지 않으면

언젠가 일어날 수밖에 없는 일입니다. 특히 플러그인들이 문제가 많아요.

아니면 서버 세팅에 허점이 있어서 그냥 누가 악성코드를 업로드했을 수도 있고요.

우선 해킹당한 플러그인이나 악성코드를 제거하기 위해 서버에 접속할 수 있도록 해달라고 vultr에 요청한 후,

실제로 문제 있는 플러그인이나 악성코드를 찾아서 제거하셔야 합니다. 눈가리고 아웅 안 통합니다.

그리고 다시 vultr에 서버를 정상화시켜 달라고 요청해야 정상적인 운영이 가능하게 됩니다.

악성코드를 찾아내기 어렵다면 이 서버를 영영 포기해야 할 경우에 대비하여

그나마 임시접속이 가능할 때 사이트와 DB를 백업해 두는 것이 좋습니다.

방화벽 등 님이 직접 바꿀 수 있는 어떤 설정과도 무관한 문제이고,

서버 내에 설치된 악성코드를 찾아 없애기 전에는 절대 저절로 차단 해제되지 않습니다.

너무 오래 끌면 해지되어 버릴 수도 있으니 신속하게 대응하셔야 합니다.

모든 문의는 해당 티켓에 댓글을 다는 방식으로 하세요.

그냥 문의메일 보내면 티켓과 연결되지 않아서 혼란이 생길 수 있습니다.

물론 답장 알림은 메일로 올 테니 지금 당장 폰에 실시간 메일알림 설정하시고요.

해외 호스팅업체 사용하신다면 메일을 SMS처럼 취급하셔야 합니다.

이틀씩 메일 확인 안 하고 그러시면 큰일납니다... ㅠㅠ