관련게시물:

https://xetown.com/questions/1599450

이전의 Direct 방문자수가 허수 또는 봇에 의한 것일 가능성이 높다는 웹지기님의 분석에 따라

우여곡절 끝에 access.log와 error.log 화일들 다운로드 성공.

(혹시 저처럼 리눅스 명령어를 전혀 모르는 초보분들이 계시다면 WinSCP 라는 프로그램을 사용하니 거의 ftp 프로그램과 같은 경험으로 서버에서 화일을 받을 수 있었습니다. 파일 프로토콜 SCP 선택)

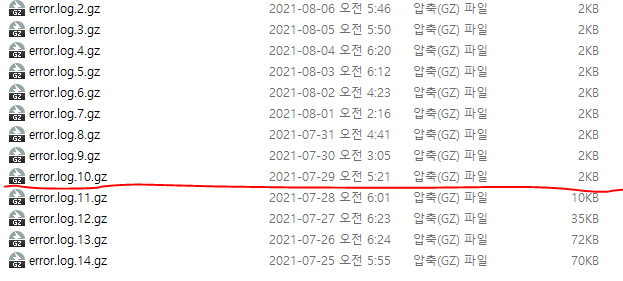

문제가 되는 날짜의 로그 화일들이 아슬아슬하게 남아있어서 떨리는 마음으로 열어보았는데

아뿔싸

열면 모해.. 아무것도 모르겠더군요. 수많은 행을 어떻게 분석해야할지 모르겠고 분석 툴도 찾아보다가 문제의 날짜 이후에 error.log 화일 용량이 급감한 것을 보고 access.log는 닫고 error.log 을 열어보았습니다.

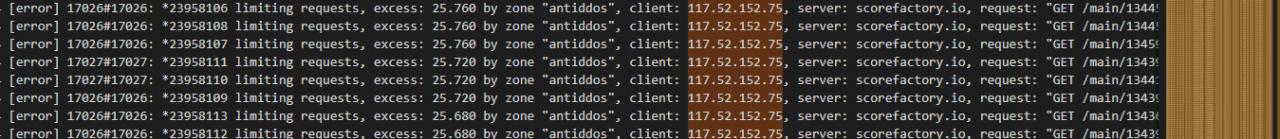

수없이 반복되는 똑같은 ip 주소와 내가 아는 단어 ddos (정확히는 antiddos라고 적혀있으니 조금 햇갈리네요)

결론은 악성 bot 이라고 봐야겠죠? 사이트 실사용엔 별 문제 주지 않았고 마치'게시판 조회수 증가 애드온' 구매한 것처럼 기분 좋은 착각에 빠져있도록 한 bot.. 고장난건지 여름휴가 갔는지..올림픽보러갔는지.. ddos 공격을 해도 눈치도 못챌 정도의 바보 관리자(=저)가 한심해서 떠났는지.. 어쨌든 떠났습니다.

댓글로 도움주신 웹지기님과 공휴일에도 이메일 답변 주신 기진곰님 감사합니다!

nginx 에서 수초 이내에 반복해서 접속하면 차단하는 것이 적용되어 있을 겁니다. 그게 작동한 것이고 어떤 놈인지 확인하셔야 할 겁니다. 단순히 ip만 보시면 곤란한게 이런 놈들은 ip가 고정이 아닐수 있어서요.

봇이 아니라면 누군가가 특정하여 계속 서버에 부하를 줄 목적으로 ddos 공격을 했을 수 있구요.

이런 경우라면 ip로 차단하는게 맞을 것이구요.

쉽게 다시 이야기 하면,

봇인지 아니면 공격인지 파악하여 봇이라면 유저에이전트로 차단, 그게 아닌 일반적인 유저에이전트로 공격한것이라면 ip로 차단 해야 할 듯 하네요.